Укр

Укр

- Побутова техніка, інструменти та товари для дому

- Споживчі товари і електроніка

- Продукція та рішення для підприємств

- Іграшки та товари для дітей

- Усі вендори

- Побутова техніка, інструменти та товари для дому

- Споживчі товари і електроніка

- Продукція та рішення для підприємств

- Іграшки та товари для дітей

- Повітродувки

- Газонокосарки

- Садові подрібнювачі

- Культиватори та мотоблоки

- Універсальні мийки

- Ланцюгові пили

- Приладдя для поливу і очищувачів високого тиску

- Насоси та помпи

- Ножиці садові

- Обприскувачі

- Лопати

- Садовий інвентар

- Садові меблі

- Садові огородження

- Печі буржуйки

- Візки садово-будівельні

- Тенти і завіси

- Товари для пікніка

- Аксесуари для газонокосарок і тримерів

- Аксесуари для ланцюгових пил

- Дровоколи

- Пневмоінструмент

- Інструмент пневматичний

- Електроінструменти

- Аксесуари для електроінструменту

- Вимірювальна техніка

- Витратні матеріали для інструменту

- Столярно-слюсарний інструмент

- Будівельне обладнання і спецтехніка

- Приладдя для генераторів

- Ручний інструмент

- Труборізи

- Інструменти для оздоблювальних робіт

- Засоби індивідуального захисту

- ДБЖ та аксесуари

- Джерела безперебійного живлення

- Товари для Геймінгу

- Ігрові ПК та комплектуючі

- Процесори для геймінга

- Ігрові консолі та аксесуари

- Окуляри віртуальної реальності

- Ігрова периферія та аксесуари

- Окуляри для комп'ютера

- Ігри

- Ігрові колекційні фігурки та приналежності

- Мерчендайз, геймінг атрибутика

- Комп'ютерна периферія

- Комп'ютерні компоненти

- Медіапланшети

- Монітори

- Накопичувачі та Flash-пам'ять

- Ноутбуки та аксесуари

- ПК та Моноблоки

- Програмне забезпечення

- Аксесуари та опції для комп'ютерної та офісної електроніки

- Чистячі засоби

- 2E Кастомні ПК

- Столи комп'ютерні

- Товари для подорожей

- Сумки-холодильники, термобокси

- Балони газові та приладдя

- Галантерейні товари

- Парасолі

- Тактичне спорядження та екіпірування

- Радіообладнання та навігація

- Годинники тактичні

- Аксесуари для тактичних дронів

- Тактичне екіпірування

- Підсумки

- Рукавиці тактичні

- Наколінники та налокітники

- Плитоноски

- Елементи для плитоносок

- Розгрузки та РПС (ремінно плечові системи)

- Тактичні фляги

- Засоби захисту органів зору

- Окуляри тактичні

- Маски тактичні

- Персональні засоби обігріву

- Хімічний обігрів

- Електричний обігрів

- Засоби захисту органів слуху

- Навушники та гарнітури стрілецькі активні

- Навушники та гарнітури стрілецькі пасивні

- Лопати тактичні

- Рюкзаки, сумки, баули

- Рюкзаки тактичні

- Баули, транспортувальні сумки

- Однолямочні сумки

- Бівачне спорядження

- Каремати та матраци

- Тактичний одяг та взуття

- Дощовики

- Хімсвітло

- Велоаксесуари

- Камери відеоспостереження

- Smart вмикачі і кнопки

- Smart датчики

- Smart контролери, шлюзи, панелі

- Smart розетки, реле і мотори

- Smart приводи, термостати, пульти управління

- Smart сирени

- Пошукові системи

- Системи опалення

- Сушарки для рушників

- Радіатори

- Фітинги для труб

- Аксесуари для радіаторів та рушникосушарок

- Аксесуари та комплектуючі для водяного опалення

- Циркуляційні насоси

- Тепла підлога гідравлічна

- Тепла підлога електрична

- Труби для теплої підлоги

- Домофонні системи

- Терморегулятори

- Каналізаційні труби і кріплення

- Аксесуари та кріплення для сигналізації

- Аксесуари для терморегуляторів

- Комплектуючі до термотехніки

- Керуюча автоматика до термотехніки

- Системи швидкого монтажу

- Мережеві фільтри

- Джерела світла, ліхтарі

- Комплектуючі для ламп

- Люстри, лампи, бра, торшери

- Електричні лампочки

- Світильники

- Світильники зовнішні

- Світильники внутрішні (інтер'єрні)

- Аксесуари для фурнітури і світильників

- Електромонтажне обладнання

- Розетки і вимикачі

- Щити електричні

- Контактори

- Клеми

- Автоматичні вимикачі

- Запобіжники

- Обмежувачі напруги

- Реле й сигналізації

- Шини

- Вимикачі і перемикачі навантаження

- Комплекти та аксесуари для розумного освітлення

- Заводні іграшки

- Іграшки-брелки

- Іграшки-каталки

- Іграшки для купання

- Іграшки для піску

- Ігрові набори

- Іграшковий транспорт

- Іграшкова зброя

- Ігрові фігурки та приналежності

- Конструктори

- Ляльки

- Ляльковий театр

- Лялькові приналежності

- Мобілі

- Музичні інструменти

- М'які іграшки

- М'ячі

- Настільні ігри

- Пазли

- Брязкальце

- Радіокеровані машинки

- Розвивальні іграшки

- Творчість

- Товари для свят

- Скриньки і коробки

Сучасні рішення кіберзахисту в мережах АСК ТП

Безперервних кібератак зазнають промислові підприємства у всьому світі, навіть ті, які мають розвинену систему кібербезпеки. Завдана шкода від таких атак щоразу зростає в геометричній прогресії, що змушує компанії вживати нових заходів кіберзахисту.

За перший квартал 2019-го втрати від LockerGoga очікувалися в розмірі $52 млн тільки у Norsk Hydro — одного з найбільших виробників алюмінію у світі. Збитки від Wannacry склали майже $4 млрд, від Petya — $10 млрд. Робочі станції мереж АСК ТП «зачепило» частково, оскільки вразливості стосувалися тільки робочих станцій і панелей оператора під керуванням Windows.

Про причини

Під час комплексної атаки HatMan (TRITON, TRISIS) на одному з нафтопереробних підприємств на Близькому Сході зловмисники скомпрометували технологічну мережу підприємства й контролювали її кілька місяців. На думку фахівців АСК ТП, причиною стала невдала команда взятого під керування контролера функціональної безпеки з потрійним резервуванням, що призвело до зупинки критично важливого обладнання.

Необачність багатьох фахівців АСК ТП щодо безпеки власних мереж багато в чому обумовлена рідкістю відомих кіберзагроз у промисловій галузі, сферою відповідальності групи IT-кібербезпеки (що часто пов’язано з організаційними прорахунками керівництва підприємства) й особливостями функціонування підприємства з чітко окресленими ролями.

Інформація про факти вторгнень і їхні наслідки в промисловій сфері досить закрита для широкого загалу й найчастіше невідома багатьом фахівцям. На це впливає імідж великих компаній, вартість їхніх акцій на ринку, біржові спекуляції. До того ж, промислові мережі багато в чому вразливіші за звичайні.

Про особливості

Перша особливість промислових мереж — «відкритість». Це пов’язано зі зручністю конфігурації, обслуговування, зміни прикладних програм на мережевих пристроях.

Багато ПЛК мають можливість використання SD-карток для зберігання даних і прикладних програм. Виробники автоматики, поза всяким сумнівом, докладають усіх зусиль для захисту від несанкціонованого доступу до мережевих активів.

Факт наявності великої кількості виробників промислової автоматики викликає питання щодо вразливості вироблених ними пристроїв. Скільки фахівців пройшли через центри розробки цих виробників, чим займаються зараз колишні розробники, до яких даних вони мали доступ? Яку частину робіт виробники довіряють стороннім організаціям, скільки розробників пішли з цих сторонніх організацій? Чи вважають виробники достатньою умовою підписання договорів про нерозголошення з аутсорсерами та співробітниками для впевненості в конфіденційності інформації?

Багато виробників ПЛК і роботів використовують сторонні операційні системи реального часу для свого «заліза». Чи мають вони будь-який контроль за розробниками цих операційних систем? Інші виробники використовують сторонні пристрої на правах ребрендингу. Чи існує взаємодія виробника та його субпідрядників, якщо взяти до уваги плинність кадрів? Цілком зрозуміло, що це питання риторичні, а відносини між виробниками й субпідрядниками регулюються ними самими та бажанням знизити витрати.

Також очевидним є те, що жодних гарантій відсутності витоків інформації не існує за умов сформованих економічних відносин.

Окремо варто відзначити існування в пристроях автоматики «бекдору» виробників для себе, на вимогу спецслужб, і доступу до такої інформації, хоч і обмеженої, але все ж чималої кількості фахівців. У процесі атаки HatMan зловмисник отримав доступ до контролера саме за допомогою привілейованого профілю користувача, що використовувався (ймовірно) техпідтримкою виробника. Зрозуміло, що службова і комерційно важлива інформація разом із її носіями «блукають» на ринку.

Частина підприємств, особливо із безперервним технологічним циклом (process industry), використовують проектні відділи або виділених партнерів-виробників DCS (розподілених систем керування) для впровадження, підтримання систем автоматики й візуального контролю, для зміни технологічних процесів. Отже, сторонні організації зі своїми співробітниками, плинністю кадрів мають доступ до промислової мережевої структури. Те саме стосується й системних інтеграторів, які впроваджують системи керування і SCADA на виробництві.

Найчастіше використовується машинобудівне обладнання з вмонтованими пристроями автоматики із закритим доступом для захисту алгоритмів керування, що є інтелектуальною власністю. Крім відомих проблем із «непрозорістю» роботи, діагностикою в разі поломок, такі системи обслуговує тільки персонал виробника. Найчастіше, однією з умов гарантії є віддалений контроль за роботою механіки (вібрація й температура підшипників) з боку виробника. Це призводить до виникнення «сліпих зон» у мережі, до яких доступ фахівцям АСК ТП обмежено.

Тож, незважаючи на всі заходи безпеки, що вживаються службою безпеки підприємства, ІБ, фахівцями АСК ТП, промислова мережа підприємства зовсім не є впевнено «закритою знизу». Приклад прибрати STUXNET показує цілком успішну атаку на фізично ізольований від зовнішніх мереж об’єкт.

Цільові кібератаки, як показав HatMan, з боку скомпрометованої IT-мережі підприємства також цілком можливі, незважаючи на використання фахівцями ІБ широких засобів — антивірусів, міжмережевих екранів, засобів керування подіями SIEM, запобігання та виявлення вторгнень IDS/IPS тощо.

Окремо існують бездротові рішення. Поза всяким сумнівом, вони допомагають значно економити завдяки відсутності кабельно-провідникової продукції. Однак, незважаючи на різні заходи щодо шифрування даних, питання залишається відкритим. Крім того, багато сумнівів викликає доступ до вбудованих веб-серверів промислових пристроїв (наприклад, до перетворювачів частоти) по вбудованому комунікаційному модулю Wi-Fi.

Усі ці обставини досить безрадісно характеризують картину безпеки мереж АСК ТП.

Велика кількість різних пристроїв, найчастіше різних виробників, різні комунікаційні протоколи, інтегровані до єдиної системи з величезним числом точок входу для потенційних вразливостей, «сліпі зони», різнорідність типів пристроїв і їхніх виробників роблять промислову мережу потенційно небезпечною. Усе це вимагає найсучасніших підходів і засобів контролю вразливостей.

Про протидію

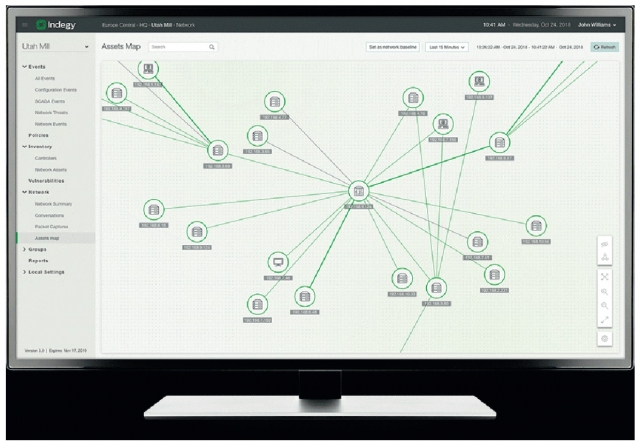

Одним з ефективних методів протидії промисловим кіберзагрозам є спеціалізовані системи контролю вразливостей, розроблені для промислових систем автоматизації.

У портфоліо одного з найбільших дистриб’юторів у галузі ІТ-безпеки, компанії Softprom by ERC, такі системи представлено рішеннями Indegy і Cyberbit.

Крім традиційних вимог щодо контролю з’єднань, визначення аномалій і вразливостей за базою даних сигнатур, такі системи мають працювати зі спеціалізованими промисловими протоколами.

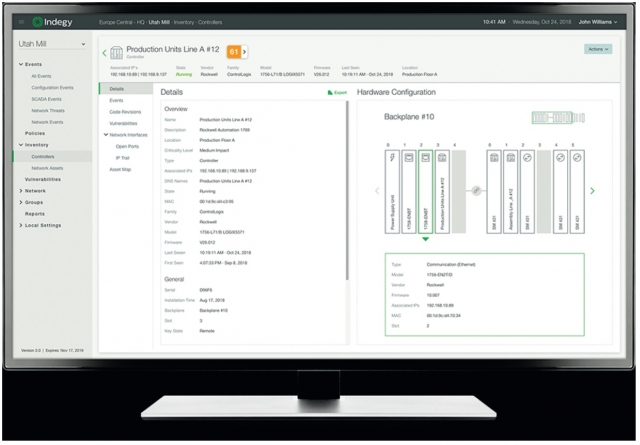

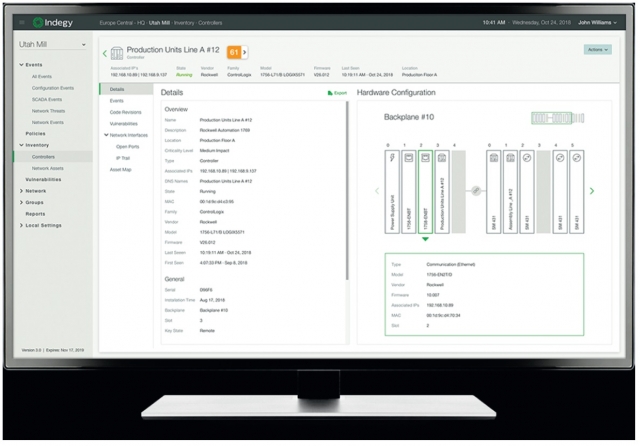

Відкритість промислових протоколів дає змогу забезпечити доступ до кожного мережевого активу (ПЛК, перетворювача частоти, приладу КВП, операторської панелі тощо). Кращі зразки таких систем можуть повністю контролювати версію FW, оновлення, цілісність прикладної програми і факт її зміни будь-яким чином (мережевим оновленням, оновлення безпосередньо на ПЛК прямим підключенням програматора, через флеш-картку).

На додачу можна переглядати поточний стан контролера, стан цифрових та аналогових входів/виходів. Усе це дає змогу визначати цілісність внутрішнього середовища пристрою, успішні та безуспішні спроби змінити прикладну програму контролера, мережеві пристрої захисту й керування в енергомережі. Можливість розуміти промислові протоколи, як-от Profinet, Ethernet/IP, Modus за TCP/IP, EtherCAT, IEC61850 тощо, і змога не тільки контролювати програмну цілісність мережевих пристроїв, але й здійснювати інвентаризацію мережевих активів — перший крок до усвідомленої побудови системи кібербезпеки промислової мережі.

Останнім «кордоном» захисту від атак із боку IT-мережі підприємства й нижнього сегмента периметра є спеціалізовані засоби виявлення/запобігання кіберзагроз мереж АСК ТП. Це важливий інструмент, оскільки цільова атака цілком може пройти міжмережеві екрани та досягти критичного об’єкта в нижніх сегментах промислової мережі.

Найбільшу стурбованість також викликає невизначено довга присутність зловмисників у промисловому сегменті мережі. Досвід показує, що невиявлена компрометація мережі впродовж тривалого часу з неактивованими експлойтами — доволі типова ситуація. Тому рішення на базі спеціалізованих засобів виявлення/запобігання кіберзагрозам дають змогу не тільки виявляти потенційні вразливості (неоновлене FW, активи без паролів тощо), але й виявити загрози нульового дня за фактом несанкціонованого помилкового оновлення прикладної програми або мережевого пристрою.

Окремо потрібно сказати про платформу створення помилкових цілей DDP (Distributed Deception Platform), що дає змогу розгорнути мережу підроблених й особливо привабливих для зловмисників пристроїв-приманок, які практично не відрізняються від реальних.

Використання доступної на пастках неправдивої інформації, як-от паролі, мережеве оточення, закладки, файли користувачів і конфігурації систем, практично з 99 % ймовірністю дає змогу виявити зловмисне проникнення. У технологічній мережі розгортають імітації ПЛК, серверів SCADA й інших мережевих активів, а також є можливість виділити реальний пристрій, що є найбільш привабливою пасткою. Пастки фактично є датчиками проникнення.

У компанії Softprom by ERC подібну систему представлено рішенням TrapX Security.

Усі три згадані рішення (Indegy, Cyberbit, TrapX Security) у поєднанні з іншими заходами значно підвищують рівень безпеки згідно зі стандартами NERC CIP, NIST 800-82, IEC62443.

Популярна концепція

Німецьку ініціативу — концепцію Промисловість 4.0 — активно підтримали виробники та експерти з автоматизації виробництва в усьому світі. Вона передбачає загальні напрями модернізації та розвитку цифрового виробництва. Безсистемна цифровізація економіки поставлена в межі планового розвитку.

Кібербезпека й концепція Промисловості 4.0 тісно пов’язані цифровізацією виробництва. Спроби ізолювати промислові мережі в межах цифровізації, що постійно прискорюється, і, особливо, з усе більш поширеним упровадженням систем керування виробничими процесами MES (manufacturing execution system) і її інтеграцією з ERP і SCADA є просто наївними ілюзіями.

Рішення для збільшення рівня кібербезпеки

Межі розвитку автоматизації виробництв, використання промислового IoT, перехід сервісів у хмари, насичення промислових мереж цифровими пристроями польового рівня створюють додаткові точки входу потенційних промислових кіберзагроз. Велика кількість інформації про існування загроз і брак достовірної інформації про деталі кібератак, приховування багатьма підприємствами фактів збитків від них, розуміння масштабу загроз і відсутність розуміння, що потрібно робити, широкий вибір рішень із суперечливими описами можливостей роблять картину нечіткою й найчастіше не дають змоги ухвалити зважене рішення — у який спосіб можна захистити промислову мережу. Погіршує ситуацію роз’єднаність фактів успішних атак без подробиць про системи кіберзахисту, які застосовували постраждалі, або їхня відсутність. На жаль, 80 % компаній приховують навіть сам факт кібератак, не кажучи вже про те, щоб поділитися подробицями.

Успішно боротися з кіберзагрозами, що постійно ускладнюються й розвиваються, допоможе застосування комплексу передових рішень для безпеки мереж АСК ТП.

Широкі можливості зі збільшення рівня кібербезпеки мереж АСК ТП представлені рішеннями Indegy, Ciberbit, TrapX Security в портфелі одного з найбільших дистриб’юторів у сфері ІТ-безпеки — Softprom by ERC.

Ці рішення можна протестувати як на полігоні компанії Softprom by ERC, так і в реальному середовищі. Команда сертифікованих інженерів і фахівців надасть увесь необхідний комплекс послуг і рішень щодо реалізації пілотного проекту та консультації стосовно SCADA Security. Для замовлення консультації, демонстрації або пілотного проекту можна скористатися формою запиту через сайт компанії Softprom by ERC або відправити запит на електронну адресу info@softprom.com